Bilgi İşlemleri (Amerika Birleşik Devletleri) - Information Operations (United States)

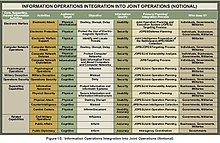

Bilgi Operasyonları , Birleşik Devletler Ordusu için doğrudan ve dolaylı destek operasyonları kategorisidir. Ortak Yayın 3-13'te tanım gereği, "IO, elektronik savaşın (EW), bilgisayar ağı operasyonlarının (CNO), psikolojik operasyonların (PSYOP), askeri aldatmanın (MILDEC) ve operasyon güvenliğinin (OPSEC) entegre kullanımı olarak tanımlanmaktadır , belirtilen destekleyici ve ilgili yeteneklerle uyum içinde, kendi kararlarımızı korurken, düşmanca insan ve otomatik karar verme sürecini etkilemek, bozmak, bozmak veya gasp etmek." Bilgi İşlemleri (IO), bir kişinin kendi bilgi ve bilgi sistemlerini savunurken düşman bilgi ve bilgi sistemlerini etkilemek için gerçekleştirilen eylemlerdir.

| Bir serinin parçası |

| Savaş |

|---|

Bilgi İşlemleri (IO)

Elektronik Harp (EW)

- Elektronik harp (EW), spektrumu kontrol etmek, bir düşmana saldırmak veya spektrum yoluyla düşman saldırılarını engellemek için elektromanyetik spektrumun veya yönlendirilmiş enerjinin kullanımını içeren herhangi bir eylemi ifade eder. Elektronik savaşın amacı, rakibin avantajını reddetmek ve EM spektrumuna dostça engelsiz erişim sağlamaktır. EW, insanlı ve insansız sistemlerle hava, deniz, kara ve uzaydan uygulanabilir ve iletişim, radar veya diğer hizmetleri hedefleyebilir. EW üç ana alt bölüm içerir: Elektronik Saldırı (EA), Elektronik Koruma (EP) ve Elektronik Harp Desteği (ES).

- IO Çekirdek Yeteneği olarak EW. EW, EM spektrumunun düşmanca kullanımını şekillendirmek, bozmak ve istismar etmek için çeşitli kombinasyonlarda saldırı ve savunma taktikleri ve teknikleri kullanarak bu spektrumda dostça hareket özgürlüğünü korurken IO'nun başarısına katkıda bulunur. Bilgi amaçlı olarak EM spektrumuna olan güvenin genişletilmesi, IO'da EW'nin hem potansiyelini hem de zorluklarını artırır. Kablosuz telefon ve bilgisayar kullanımının artan yaygınlığı, EW'nin hem faydasını hem de tehdidini genişleterek, bir düşmanın elektronik güvenlik açıklarından yararlanma fırsatları ve kendimizinkini benzer istismarlardan tanımlama ve koruma gereksinimi sunar. EM spektrumunun askeri operasyonlarda kullanımı evrensel hale geldikçe, EW de IO'nun tüm yönlerine dahil oldu. Tüm temel, destekleyici ve ilgili IO yetenekleri ya doğrudan EW'yi kullanır ya da dolaylı olarak EW'den yararlanır. EW'yi ve daha geniş olarak EM spektrumunun tüm askeri kullanımlarını koordine etmek ve çatışmayı gidermek için, JFC tarafından operasyona en uygun bileşen komutanıyla birlikte kalacak bir elektronik harp koordinasyon hücresi (EWCC) kurulmalıdır. Ayrıca, tüm müşterek operasyonlar, müşterek kısıtlı frekans listesi (JRFL) gerektirir. Bu liste, önceden koordinasyon ve planlama olmaksızın, dostça kullanım veya dostça kullanım nedeniyle normalde kesintiye uğramaması gereken korumalı, korunan ve tabu frekansları belirtir. Bu, J-3 ve müşterek komutanın elektronik harp personeli (veya yetki verilmişse EWCC) ile koordineli olarak bir müşterek karargahın (J-6) muhabere sistemi müdürlüğü tarafından muhafaza edilir ve ilan edilir.

- Elektromanyetik Spektrumun Hakimiyeti . DOD şimdi tüm mevcut ve gelecekteki iletişim sistemlerini, sensörleri ve silah sistemlerini bozma yeteneği de dahil olmak üzere tüm elektromanyetik spektrumun maksimum kontrolünü vurgulamaktadır. Bu şunları içerebilir: (1) küresel konumlandırma uydularının kesintiye uğrayabileceği taarruz uzay operasyonları için yöntemler de dahil olmak üzere seyrüsefer savaşı; veya, (2) düşman telsiz sistemlerini kontrol etme yöntemleri; ve (3) radar sistemlerine yanlış görüntüler yerleştirme, yönlendirilmiş enerji silahlarını engelleme ve düşmanlar tarafından işletilen insansız hava araçlarını (İHA'lar) veya robotları yanlış yönlendirme yöntemleri.

Bilgisayar Ağı İşlemleri (CNO)

- Bir IO Temel Yeteneği olarak CNO. Gelişmiş olmayan orduların ve terörist grupların C2 kuvvetlerine bilgi iletmek için bilgisayarlara ve bilgisayar ağlarına artan bağımlılığı, IO planlarında ve faaliyetlerinde CNO'nun önemini pekiştiriyor. Bilgisayarların kapasitesi ve kullanım alanları genişledikçe, yeni güvenlik açıkları ve fırsatlar gelişmeye devam edecektir. Bu, hem bir düşmanın bilgisayar sistemi zayıflıklarına saldırmak ve bunlardan yararlanmak için fırsatlar hem de kendimizinkileri benzer saldırı veya istismarlardan tanımlama ve koruma gereksinimi sunar.

- Bilgisayar ağı saldırısı (CNA). Bilgisayarlarda ve bilgisayar ağlarında veya bilgisayarların ve ağların kendisinde bulunan bilgileri bozmak, reddetmek, azaltmak veya yok etmek için bilgisayar ağlarının kullanılması yoluyla eylemler gerçekleştirilir. CNA olarak da adlandırılır. Bilgisayar ağı savunması (CND). Savunma Bakanlığı bilgi sistemleri ve bilgisayar ağları dahilindeki yetkisiz faaliyetleri korumak, izlemek, analiz etmek, tespit etmek ve bunlara yanıt vermek için bilgisayar ağlarının kullanımı yoluyla önlemler alınır. CND olarak da adlandırılır.

bilgisayar ağı istismarı. Hedef veya saldırgan otomatik bilgi sistemlerinden veya ağlarından veri toplamak için bilgisayar ağlarının kullanımı yoluyla yürütülen operasyonları ve istihbarat toplama yeteneklerini etkinleştirme. CNE de denir.

Psikolojik Operasyonlar (PSYOP)

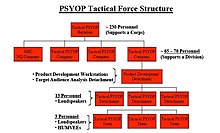

- Bir IO Temel Yeteneği olarak PSYOP. PSYOP, JFC'yi destekleyen IO hedeflerine ulaşılmasında merkezi bir role sahiptir. Günümüz bilgi ortamında, taktik düzeyde yürütülen PSYOP bile stratejik etkilere sahip olabilir. Bu nedenle, PSYOP'un anlaşılması gereken bir onay süreci vardır ve zamanında karar alma gerekliliği, etkili PSYOP ve IO için esastır. PSYOP ürünlerini ve eylemlerini geliştirmek, tasarlamak, üretmek, dağıtmak, yaymak ve değerlendirmek için gereken zaman düşünüldüğünde, bu özellikle bir operasyonun ilk aşamalarında önemlidir. Tüm PSYOP, kurumlar arası koordineli ve OSD onaylı PSYOP programlarının yetkisi altında yürütülür. Ulusal düzeyde PSYOP programı onay süreci, yeterli koordinasyon ve sorunların çözülmesi için zaman gerektirir; bu nedenle, JFC'ler, PSYOP'un operasyonları desteklemek üzere yürütülmesini sağlamak için mümkün olduğunca erken PSYOP planlamasına başlamalıdır. Bir JFC'nin, PSYOP yürütmesinin başlayabilmesi için onaylanmış bir PSYOP programı, yürütme yetkisi ve ürün onay yetkisi delegasyonuna sahip olması gerekir. JFC'ler, PSYOP'u yürütmek için uygun yetkiyi elde etmek için JFC'nin bol miktarda teslim süresi olmasını sağlamak için ilk kriz aşamalarında derhal PSYOP planlayıcıları talep etmelidir. PSYOP varlıkları, diğer etki araçlarının kısıtlandığı veya yetkilendirilmediği savaş öncesi/sonrası operasyonlarda JFC için özel bir değere sahip olabilir. Çatışmanın önlenmesi ve kontrolü, CI operasyonlarının tehlikeye atılmaması ve IO içindeki tüm yeteneklerin planlamada belirlenen hedeflere ulaşmak için koordine edilmesini sağlamak için PSYOP CI, MILDEC ve OPSEC ile koordine edilmelidir. IO hücresinin amacı olan ilgili izleyiciler nezdinde güvenilirliğini sürdürmek için PSYOP ve PA çalışanları arasında yakın işbirliği ve koordinasyon olmalıdır. PSYOP'un dili ve kültürünü tam olarak anlayan personel, PSYOP materyallerinin ve mesajlarının gözden geçirilmesine dahil edildiğinde, PSYOP çabaları en etkili olur. Bilgi ortamı geliştikçe, PSYOP ürünlerinin yayılması geleneksel baskı ve yayından İnternet, faks mesajlaşma, metin mesajlaşma ve diğer ortaya çıkan medyanın daha karmaşık kullanımına doğru genişlemektedir. PSYOP'un etkinliği, IO'nun çekirdek, destekleyici ve ilgili yeteneklerinin senkronizasyonu ve koordinasyonu ile artırılır; özellikle halkla ilişkiler (PA), MILDEC, CNO, sivil-askeri operasyonlar (CMO) ve EW.

- Psikolojik operasyonlar, yabancı hükümetlerin, örgütlerin, grupların ve bireylerin duygularını, amaçlarını, nesnel akıl yürütmelerini ve nihayetinde davranışlarını etkilemek için seçilen bilgi ve göstergeleri yabancı izleyicilere iletmek için planlanmış operasyonlardır.

- 4. Psikolojik Operasyonlar Grubu

Askeri Aldatma (MILDEC)

- MILDEC, düşman karar vericilerini dostane askeri yetenekler, niyetler ve operasyonlar konusunda kasıtlı olarak yanlış yönlendirmek ve böylece düşmanın dost kuvvetlerin misyonunun yerine getirilmesine katkıda bulunacak belirli eylemlerde (veya eylemsizliklerde) bulunmasına neden olmak için yürütülen eylemler olarak tanımlanmaktadır. MILDEC ve OPSEC tamamlayıcı faaliyetlerdir — MILDEC, hasımların belirli yanlış çıkarımlara varmasına neden olarak yanlış analizi teşvik etmeye çalışırken, OPSEC bir hasım için gerçek bilgileri reddetmeye ve dost planların doğru çıkarımını önlemeye çalışır. Etkili olması için, bir MILDEC harekâtı hasım toplama sistemlerine açık olmalı ve düşman komutanı ve kurmayları tarafından "güvenilir" olarak görülmelidir. MILDEC planlamasına makul bir yaklaşım, dost kuvvetler tarafından uygulanabilecek ve düşman istihbaratının doğrulayabileceği bir dostça hareket tarzı (COA) kullanmaktır. Bununla birlikte, MILDEC planlamacıları, aynı durumdaki muhtemel dostane eylemleri "yansıtacak", yani düşmanın belirli bir şekilde tepki vereceğini veya hareket edeceğini varsaymak gibi, düşmana belirli tutumlar, değerler ve tepkiler atfetme tuzağına düşmemelidir. nasıl cevap vereceğimize bağlı. Aldatma için gerekli kaynaklar ve gerçek operasyon için gerekli kaynaklar için her zaman rekabet eden öncelikler vardır. Bu nedenle, her ikisine de uygun kaynak sağlanmasını sağlamak için, aldatma planı, komutan ve kurmayların ilk tahmininden başlayarak, gerçek planla eşzamanlı olarak geliştirilmelidir. Düşman tarafından yanlış analizi teşvik etmek için, gerçek aktivite için yanlış bir amaç sağlamak, yanlış aktivite yaratmaktan genellikle daha verimli ve etkilidir. Aldatma planının OPSEC'si en az gerçek planın OPSEC'si kadar önemlidir, çünkü aldatmanın uzlaşması gerçek planı ortaya çıkarabilir. Detaylı koordinasyon sağlarken yakın bekleme planlamasına yönelik bu gereksinim, MILDEC planlamacıları için en büyük zorluktur. Ortak personel konusunda, MILDEC planlama ve gözetim sorumluluğu normal olarak ortak bir personelin operasyon müdürlüğünde bir personel aldatma unsuru olarak düzenlenir (J-3).

- Bir IO Temel Yeteneği olarak MILDEC. MILDEC, başarılı IO için temeldir. Düşmanın bilgi sistemlerini, süreçlerini ve yeteneklerini kullanır. MILDEC, düşman komutan ve yardımcı personelin nasıl düşündüğünü ve planladığını ve her ikisinin de çabalarını desteklemek için bilgi yönetimini nasıl kullandığını anlamaya dayanır. Bu, dost kuvvetlerin bilgi ortamındaki faaliyetlerinin tüm unsurlarıyla olduğu kadar fiziksel faaliyetlerle de yüksek derecede koordinasyon gerektirir. Çekirdek, destekleyici ve ilgili yeteneklerin her birinin başarılı MILDEC'in geliştirilmesinde ve zaman içinde güvenilirliğinin korunmasında oynayacağı bir rolü vardır. PA, yanlış bilgilerin sağlanmasına dahil olmamalı, ancak yanlışlıkla tehlikeye atmamak için MILDEC'in niyetinin ve amacının farkında olmalıdır.

- Bir başka kilit karar verici ile çekişmeli bir ilişkisi olan hasım liderliğinin kilit bir üyesi arasındaki çatlaktan yararlanmayı hedefleyen bir mesaj buna bir örnektir. Bu mesaj, düşmanın amaçlanan bir eylem planından vazgeçmesine ve çıkarlarımıza daha uygun bir pozisyonu benimsemesine neden olabilecek iç çekişmelere neden olabilir.

- http://www.dtic.mil/cgi-bin/GetTRDoc?AD=ADA470825&Location=U2&doc=GetTRDoc.pdf

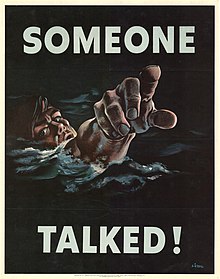

Operasyon Güvenliği (OPSEC)

- Bir IO Temel Yeteneği olarak OPSEC. OPSEC, düşmanın dostça yetenekleri ve niyetleri doğru bir şekilde değerlendirmek için gereken bilgileri reddeder. Özellikle OPSEC, hem gerçek bir planı değerlendirmek hem de bir aldatma planını çürütmek için gerekli olan düşmanca bilgileri reddederek MILDEC'i tamamlar. EW ve CNO gibi yeni fırsatlardan ve güvenlik açıklarından yararlanan IO yetenekleri için, dost yeteneklerin tehlikeye atılmamasını sağlamak için OPSEC esastır. Dostane bilgilerin temel unsurlarını belirleme ve bunları düşmanlara ifşa etmekten maskelemek için önlemler alma süreci, dostane bilgilerin güvence altına alınmasına yönelik derinlemesine savunma yaklaşımının yalnızca bir parçasıdır. Etkili olmak için, diğer güvenlik türleri OPSEC'i tamamlamalıdır. Diğer güvenlik türlerinin örnekleri arasında fiziksel güvenlik, IA programları, bilgisayar ağı savunması (CND) ve personeli tarayan ve yetkili erişimi sınırlayan personel programları yer alır.

- Çoğu zaman meydana gelen şey, verilerin çevrimiçi olarak sızdırılması, çalınması veya saldırıya uğraması ve düşmanın bu bilgilere erişiminin olması ve bu bilgilerin ne söyleyebileceğini deşifre edebilmesidir. Bu özellikle savunma amaçlı operasyonel güvenlik için geçerlidir. ABD askerlik ve kadın askerlerin olabilir Facebook , çoklu bloglar askerlerinin hareketlerini ve konumlarını bilerek düşman yol açabilir veya yükleme fotoğrafları. Bu bilgi ile ABD ve destek personeline pusu kurmak ve ortalığı karıştırmak çok daha kolay hale geliyor. Özellikle cep telefonlarının coğrafi etiketleme özellikleri OPSEC'de bu tür ihlallere neden olabilir.

Ekipman yöntemleri ve taktikleri

EW

EC-130

EC-130E Havadan Battlefield Komuta ve Kontrol Merkezi (ABCCC) temel bir C-130E platformuna dayalı ve düşük hava tehdit ortamlarında hava komutanları ve kara komutanlarına taktik havadan komuta yetenekleri sağlandı. Bu EC-130E ABCCC o zamandan beri kullanımdan kaldırıldı.

EC-130E Commando Solo bir önceki versiyonu olan ABD Hava Kuvvetleri ve Ulusal Hava Muhafız psikolojik operasyonlar (PSİKOP) uçakların. Bu uçak aynı zamanda bir C-130E gövde kullandı, ancak emekli EC-121S Coronet Solo uçağının görev elektronik ekipmanı kullanılarak değiştirildi . Bu uçak gövdesi, birinci Körfez Savaşı (Çöl Fırtınası Operasyonu), ikinci Körfez Savaşı ( Irak'a Özgürlük Operasyonu ) ve Kalıcı Özgürlük Operasyonunda görev yaptı . EC-130E sonunda EC-130J Komando Solo ile değiştirildi ve 2006 yılında emekli oldu.

EC-130J Komando Yalnız değiştirilmiş olan C-130J Hercules yürütmek için kullanılan psikolojik operasyonları (PSYOP) ve standart misyonları yayın sivil işlerini AM , FM , HF , televizyon ve askeri haberleşme bantları. Görevler, optimum yayılma modellerini sağlamak için mümkün olan maksimum irtifalarda uçuyor. EC-130J, hem gündüz hem de gece senaryolarında eşit başarı ile uçar ve havada yakıt ikmali yapılabilir. Tipik bir görev, istenen hedef kitleden dengelenmiş tek bir gemi yörüngesinden oluşur. Hedefler askeri veya sivil personel olabilir. Komando Yalnız tarafından özel olarak işletilen Ulusal Hava Muhafız , özellikle 193d Özel Harekat Kanat (193 SOW), bir birim Pennsylvania Ulusal Hava Muhafız operasyonel kazanılan Hava Kuvvetleri Özel Operasyonlar Komutanlığı (AFSOC). 193 AOW de dayanır Harrisburg Ulusal Hava Muhafız Base (eski Olmstead AFB at) Harrisburg Uluslararası Havalimanı içinde Middletown , Pensilvanya .

ABD Donanma 'ın EC-130Q Hercules TACAMO ( 'ücret almak ve Dışarı Taşı') uçak bir görevinde bir kara merkezli donanma havacılık platformu oldu SIOP stratejik iletişim ABD Donanması'nın için uçağı bağlantı Filo Balistik Füze (FBM) denizaltı kuvvet ve USAF insanlı stratejik bombardıman uçağı ve kıtalararası balistik füze kuvvetleri için bir yedek iletişim bağlantısı olarak. Hayatta kalmayı sağlamak için, TACAMO, deniz tabanlı uçak gemisi saldırı grupları ve bunların uçak gemisi hava kanatları veya kara tabanlı deniz devriye uçakları gibi diğer büyük deniz kuvvetlerinden oldukça uzakta ve bunlarla etkileşime girmeden solo bir platform olarak çalıştı. Filo Hava Keşif Filosu ÜÇ (VQ-3) ve Fleet Air Reconnaissance Squadron FOUR (VQ-4) ile EC-130Q, sonunda ABD Donanması'nın mevcut TCAMO platformu Boeing 707 tabanlı E-6 Mercury ile değiştirildi .

Bilgisayar ağı işlemleri

Stuxnet

Stuxnet , Haziran 2010'da keşfedilen bir bilgisayar solucanıdır . Başlangıçta Microsoft Windows üzerinden yayılır ve Siemens endüstriyel yazılım ve ekipmanlarını hedefler . Bilgisayar korsanlarının endüstriyel sistemleri ilk kez hedef alması olmasa da, endüstriyel sistemleri gözetleyen ve bozan ilk keşfedilen kötü amaçlı yazılımdır ve programlanabilir bir mantık denetleyicisi (PLC) rootkit içeren ilk kötü amaçlı yazılımdır .

Mayıs 2011'de, PBS'nin Bilmen Gerekenler programı , Beyaz Saray Silah Kontrolü ve Kitle İmha Silahları Koordinatörü Gary Samore'un yaptığı bir açıklamayı aktardı ve şöyle dedi: "[İranlıların] santrifüjlerinde sorun yaşamalarına sevindik. ABD ve müttefikleri, meseleleri onlar için karmaşık hale getirdiğimizden emin olmak için elimizden gelen her şeyi yapıyoruz" ve ABD'nin Stuxnet'e katılımının "göz kırparak kabulünü" sunuyoruz. Göre İngiliz The Daily Telegraph , kafası için bir emeklilik partisinde çalınan bir showreel İsrail Savunma Kuvvetleri (IDF), Gabi Aşkenazi personelinin IDF şefi olarak görev yaptığı operasyonel başarılarından biri olarak Stuxnet başvurular, dahil.

suter

Suter , BAE Systems tarafından geliştirilen, düşmana ait bilgisayar ağlarına ve iletişim sistemlerine saldıran bir askeri bilgisayar programıdır . Programın geliştirilmesi , Birleşik Devletler Hava Kuvvetleri'nin gizli bir birimi olan Big Safari tarafından yönetildi . Entegre hava savunma sistemlerinin bilgisayarlarına müdahale etmek için uzmanlaşmıştır . Suter, L-3 Communications tarafından ABD insansız uçaklarına entegre edildi .

Üç nesil Suter geliştirilmiştir. Suter 1, operatörlerinin düşman radar operatörlerinin görebileceklerini izlemesine olanak tanır . Suter 2, düşman ağlarının kontrolünü ele geçirmelerine ve sensörlerini yönlendirmelerine izin veriyor. 2006 yazı test Suter 3, bu tür savaş olarak zaman açısından kritik hedeflere bağlantıların işgalini sağlayan balistik füze rampaları ya da mobil karadan havaya füze rampaları.

Program EC-130 , RC-135 ve F-16CJ gibi uçaklarla test edilmiştir . 2006'dan beri Irak ve Afganistan'da kullanılmaktadır .

ABD Hava Kuvvetleri yetkilileri, Suter'e benzer bir teknolojinin İsrail Hava Kuvvetleri tarafından Suriye radarlarını engellemek ve 6 Eylül 2007'de Orchard Operasyonu'nda fark edilmeden onların hava sahasına gizlice girmek için kullanıldığını öne sürdüler . F- IAF tarafından kullanılan 15'ler ve F-16'lar gizli teknoloji ile donatılmamıştı.

PSYOP

B (SOMS-B)

- Özel Operasyon Medya Sistemleri - B (SOMS-B)

--SOMS-B, yere dayalı bir HMMWV monteli radyo ve televizyon yayın sistemidir. EC-130C/J gibi AM, FM, SW ve VHF televizyon frekanslarında yayın yapabilir. SOMS-B ayrıca programlama veya radyo ve televizyon yayınları üretme yeteneğine de sahiptir.

Diğer/Entegre

Radyo

Radyo Ücretsiz Afganistan

Radio Free Afganistan (RFA) , Radio Free Europe / Radio Liberty'nin (RFE/RL) yayın hizmetlerinin Afgan şubesidir . Voice of America (VOA) ile birlikte 24 saatlik bir programlama akışının parçası olarak günde 12 saat yayın yapar . RFA ilk olarak 1985'ten 1993'e kadar Afganistan'da yayınlandı ve Ocak 2002'de yeniden başlatıldı. RFA, dinleyicilere kısa dalga, uydu ve Uluslararası Yayın Bürosu tarafından sağlanan AM ve FM sinyalleri aracılığıyla iletilen çeşitli kültürel, politik ve bilgilendirici programlar üretir. . RFA'nın misyonu "haberleri, gerçek bilgileri ve fikirleri yayarak Afganistan'daki demokratik değerleri ve kurumları teşvik etmek ve sürdürmek"tir.

Kutuda Radyo

Radyo, izole, dağlık bölgelerde geniş kitlelere ulaşmak için baskın bilgi aracıdır. ABD ordusu, sakinlerle iletişim kurmak için Afganistan'ın her yerine RIAB'ler yerleştirdi. Afganistan'da okuma yazma bilmeyenlerin oranı yüzde 70 ve eğitim eksikliği nedeniyle radyo, radyo sahipliğinin yüzde 80'i aştığı yerlerde bilgi yayınlamak için kullanılan hayati bir iletişim aracıdır. Amerika Birleşik Devletleri ordusu yaklaşık 100 RIAB işletiyor ve bilgi yayınlamak ve çağrı şovlarına ev sahipliği yapmak için Afganistan'da yerel Afgan DJ'leri işe alıyor. Birleşik Devletler Ordusu, Taliban karşıtı ve El Kaide karşıtı mesajlar yayınlamak için RIAB sistemlerini kullandı ve Paktia Eyaletindeki Taliban frekanslarını zorlayarak Taliban propagandasına karşı koydu. RIAB sistemlerini kullanmanın bir avantajı, bir kriz durumunda hayati bilgileri geniş bir kitleye anında yayınlama yeteneğidir. Bir Afgan DJ'in 50.000 dinleyicisi var. Nawa Bölge Valisi Abdul Manaf, haftalık çağrı gösterileri düzenlemek için yerel RIAB istasyonunu kullanıyor ve RIAB sisteminin geniş bir kitleyi bilgilendirmek için en iyi iletişim araçlarından biri olduğuna inanıyor. Afganistan'ın yüzde iki okuma yazma oranına sahip Paktika eyaletinde, sakinlerin tahmini yüzde 92'si her gün radyo dinliyor. RIAB sistemleri kullanılarak iletilen radyo programları, uzak bölgelerdeki Afgan çiftçilere faydalı bilgiler sağlar. Paktika Eyaletinin izole, dağlık Wazi Kwah bölgesinde , bir RIAB sistemi tek dış haber kaynağı sağlıyor. Afgan Ulusal Ordusu komutanları, köylüler ve yaşlılarla iletişim kurmak ve topluma fikir vermek için RIAB'ı kullanıyor. Afganlar, yaklaşan bir askeri konvoya veya ABD destekli tarım programlarının amacına veya kullanımına nasıl tepki verecekleri gibi ABD ordusu tarafından dağıtılan bilgileri kullanabilir. Afganlar genel haberler için BBC veya VOA gibi diğer bilgi kaynaklarını da kullanabilirler çünkü RIAB sistemleri ABD ordusu tarafından kontrol edilmektedir. Özel Operasyonlar, 2005 yılında Afganistan'da, faaliyet alanlarındaki yerel nüfusa bilgi sağlama ve onlarla iletişim kurma yeteneklerini geliştiren RIAB sistemlerini ilk kez kullandı.

Teröristler (ABD Perspektifinden IO)

"Teröristler, fiziksel şiddet eylemlerini IO ile bütünleştirmede ustalar. İnternette ve televizyonda dağıtılmak üzere olayların ses ve video kayıtlarını yapıyorlar. Şiddetleri tiyatro oluyor, psikolojik etkisi için sahneleniyor ve tekrar tekrar oynatılıyor. IO olarak medya."

- "Teröristler, PSYOP'un beş temel yeteneği, askeri aldatma, EW, CNO ve OPSEC ve destekleyici ve ilgili yetenekler dahil olmak üzere ABD askeri doktrininin tüm IO yeteneklerini kullanıyorlar. IO'yu her iki saldırı operasyonunu (terör eylemleri) desteklemek için kullanıyorlar. ve savunma operasyonları (örneğin, saklanma yerlerini korumak) Geniş hedefleri desteklemek için stratejik olarak IO kullanırlar.Teröristler IO hakkında konuşmaz ve yazmazken, IO yeteneklerinin değeri ve yöntemleri hakkında bir anlayış gösterirler. PSYOP, PA, karşı propaganda ve aynı anda arzu edilen kitlelere ulaşma ve düşmanlarından saklanma arzusuyla yönlendirilen belirli OPSEC ve aldatma biçimlerinde özellikle usta olmak.İnternet dahil olmak üzere çeşitli medyanın değerini kabul ederler ve onu desteklemek için kullanırlar. Teröristler ve destekçileri, CNA'nın kendisini terör eylemleri yerine “elektronik cihat” olarak göstermesiyle bir CNO yeteneğine sahip.”

Bilgisayar ağı işlemleri

Birçok CNA örneği vardır ve genellikle diğer işlemleri desteklemek için yapılır. Teröristler, ABD'ye ve diğer düşmanlara zarar vermenin son derece uygun maliyetli bir yolu olarak siber saldırıları düşüncelerine, stratejilerine ve operasyonlarına entegre ettiler.

Aynı şey, bilgisayar ağlarına gerçekten saldırmadan önce nüfuz etmekle ilgili olan CNE için de söylenebilir. Belirli ağlara erişim kazanmanın, teröristler için CNA sürecinin bir parçası olduğu görülüyor (ikisi arasında ayrım yapmıyorlar).

CND'ye gelince, teröristler interneti kullandıkları için verileri güvende tutmanın ve web sitelerini çalıştırmanın farkındalar. Hamas ve Hizbullaha, web sitelerini geçmişte onları tahrif etmiş olan İsrailli bilgisayar korsanlarından korumak zorunda kaldı. Kullandıkları yöntemler arasında erişim kontrolleri, şifreleme, kimlik doğrulama, güvenlik duvarları, izinsiz giriş tespiti, anti-viral araçlar, denetimler, güvenlik yönetimi ve güvenlik farkındalığı ve eğitimi bulunur.

- "Taliban son aylarda ülkedeki NATO güçleriyle yoğun bir bilgi savaşı yürütüyor , cep telefonu ağlarında hükümet karşıtı mesajlar dağıtıyor ve Twitter'ı kullanarak büyük ölçüde imkansız başarılar elde ettiğini iddia ediyor, çünkü çoğu yabancı savaş askeri 2014 yılına kadar ülkeyi terk etmeye çalışıyor. Bir Taliban sözcüsünün Twitter'ı çok sayıda NATO zırhlı aracının imha edildiğini ve çok sayıda Batılı veya Afgan güvenlik gücünün öldüğünü iddia etmek için kullanmadığı bir gün nadiren geçer ve NATO kendi Twitter yayınlarında hızla karşılık verir.Taliban ayrıca karmaşık bir sözcü ağı kullanıyor. mesaj dağıtın ve hatta NATO savaş uçaklarının misilleme amaçlı hava saldırıları tehdidinden kaçınmak için sık sık yer değiştiren kendi mobil radyo yayın hizmetine sahipler."

- Taliban, Batı güçlerini bozmanın en uygun maliyetli yöntemi olduğundan, CNO'ya güvenmek ve onu IO kampanyalarına entegre etmek ZORUNDADIR. Bu, hedeflerine ulaşmak için CNO'nun PSYOP ile birlikte nasıl kullanıldığının en iyi örneğidir.

steganografi

E-posta mesajlarında, özellikle e-posta spam'lerinde mesajların steganografik olarak şifrelenebileceği düşünüldüğünde , önemsiz e-posta kavramı tamamen yeni bir ışık alır. " Sürpriz ve savurganlık " tekniğiyle birleştiğinde, bir gönderici mesajları alıp bir kerede izlerini kapatabilirdi.

Teröristlerin steganografi kullandığına dair söylentiler ilk olarak 5 Şubat 2001 tarihli USA Today gazetesinde "Terörist talimatların internette gizlenmesi" ve "Terör örgütleri Web şifrelemesinin arkasına saklanıyor" başlıklı iki haberle başladı . Aynı yılın Haziran ayında, bir makale daha da hassas başlıklı edildi: "bağlantıları olan militanlar tel Web cihad ". Makaleden bir alıntı: " Son zamanlarda, El Kaide ajanları, açık artırma sitesi eBay.com'daki dijital fotoğraflardaki dosyalara gizlenmiş yüzlerce şifreli mesaj gönderiyor ". Dünya çapındaki diğer medya organları, özellikle 11 Eylül terör saldırısından sonra , hiçbir kanıt göstermeden bu söylentilere birçok kez atıfta bulundu . İtalyan gazetesi Corriere della Sera , Milano'daki Via Quaranta camisinde ele geçirilen bir El Kaide hücresinin bilgisayarlarında pornografik görüntüler olduğunu ve bu görüntülerin gizli mesajları gizlemek için kullanıldığını (her ne kadar başka hiçbir İtalyan gazetesinde bu habere yer vermese de) bildirdi . hikaye). USA Today haberler usta yabancı muhabir tarafından yazılmış Jack Kelley Söz konusu iddialar, fabrikasyon hikayeleri ve kaynakları vardı o doğması sonrasında 2004 yılında görevden alındı.

Ekim 2001'de The New York Times , El Kaide'nin mesajları görüntülere kodlamak için steganografi kullandığını ve daha sonra bunları e-posta yoluyla ve muhtemelen USENET aracılığıyla 11 Eylül 2001 terörist saldırısını hazırlamak ve yürütmek için aktardığını iddia eden bir makale yayınladı . Nisan 2006'da yayınlanan Siber Güvenlik ve Bilgi Güvencesi Araştırma ve Geliştirme Federal Planı aşağıdaki ifadeleri yapar:

- "...acil endişeler arasında siber uzayın, özellikle teröristler tarafından ve aynı zamanda yabancı istihbarat servisleri tarafından gizli iletişim için kullanılması; hükümet ve endüstri sistemlerinde hassas ancak zayıf bir şekilde savunulan verilere karşı casusluk; satıcılar ve yükleniciler de dahil olmak üzere içeriden kişiler tarafından yıkım; suç faaliyeti , öncelikle bilgisayar korsanları ve organize suç grupları tarafından dolandırıcılık ve finansal veya kimlik bilgilerinin çalınmasını içerir..." (s. 9–10)

- "Steganografi teknolojileri için Ar-Ge'ye ve bunların ticarileştirilmesine ve uygulanmasına yönelik uluslararası ilgi son yıllarda patladı. Bu teknolojiler, ulusal güvenliğe potansiyel bir tehdit oluşturuyor. Steganografi, dijital ürünlere gizlice ek ve neredeyse saptanamayan bilgi içeriği yerleştirdiğinden, gizli yayılma potansiyeli kötü amaçlı yazılımlar, mobil kodlar veya bilgiler harika." (s. 41–42)

- "Steganografinin oluşturduğu tehdit, çok sayıda istihbarat raporunda belgelenmiştir." (s. 42)

Ayrıca, çevrimiçi bir "terörist eğitim kılavuzu", "Teknik Mücahit, Cihatçılar için Eğitim El Kitabı", "Gizli İletişim ve Görüntülerin İçinde Sır Gizleme" başlıklı bir bölüm içeriyordu.

2002 yılının başlarında, bir Cranfield Üniversitesi Yüksek Lisans tezi, çevrimiçi gerçek zamanlı Terörle Mücadele Steganografi Arama Motorunun ilk pratik uygulamasını geliştirdi. Bu, geçiş halindeki en olası görüntü steganografisini tespit etmek ve böylece Birleşik Krallık Savunma Bakanlığı İstihbarat Personeline "alanı daraltmak" için gerçekçi bir yaklaşım sağlamak için tasarlandı, bu da müdahale kapasitesinin hiçbir zaman zorluk olmadığını, bunun yerine hedef medyaya öncelik verilmesini önerdi.

askeri aldatma

Bir İngiliz, El Kaide üyesinin evinde yapılan bir polis araması, şimdi "El Kaide Eğitim El Kitabı" olarak adlandırılan, aldatma, sahtecilik, "karışma", saklanma yerleri ve kapakların kullanımı hakkında bir teknik talimat kitabı ortaya çıkardı. Terörist operasyon alanına (genellikle büyük sivil nüfusa sahip şehirler) karışmak. MILDEC'in felsefesi, düşmanları yanıltmaktan ziyade faaliyetlerin gizlenmesi içindir.

PSYOP

Terörist PSYOP, iki ana alanda Amerikan PSYOP'undan farklıdır. Birincisi, ABD PSYOP'u yabancı düşmanları hedefler ve bilgiler diğer birçok ajansla koordine edilir ve yayınlanmadan önce taranır. İkincisi, ABD ve koalisyon güçleri tarafından yürütülen PSYOP "şiddete son vermek ve hayat kurtarmak için tasarlanırken, terörist PSYOP sıklıkla şiddeti teşvik etmeye ve sivil nüfusu ölüm ve yıkımla tehdit etmeye yöneliktir. İntihar bombacıları masumların katili olarak değil, şehitler olarak tasvir edilir. insanlar."

İnternet, El-Akaide ve diğer terörist gruplarla propaganda yapmak için ana kaynaktır. "Bruce Hoffman'a göre, kaldırılmadan önce El Kaide'nin web sitesi Alneda.com üç temaya vurgu yaptı: 1) Batı İslam'a amansız bir düşmandır, 2) bu tehdide karşı koymanın tek yolu ve Batı'nın anladığı tek dil şudur: şiddet mantığı ve 3) cihat tek seçenek"

Teröristler ayrıca çocukları kendi amaçlarına çekmek ve ikna etmek için interneti kullanmayı severler. As Dorothy Denning bulmuştur, "Çocuklar Yahudileri ve Batılılara nefret ve [çizgi film ve çizgi roman tarzı web sayfaları, yatmadan hikayeleri ve bilgisayar oyunları aracılığıyla] onlara karşı silaha sarılmaya öğretiliyor".

OPSEC

Tüm teröristler yüksek düzeyde OPSEC uygularlar çünkü nasıl başarılı olabileceklerini gizli tutmaları gerekir. El Kaide eğitim kılavuzu, dünyayı hedef alan çevrimiçi dergiler veya Cihat kamplarında gençlerin eğitimi olsun, OPSEC teröristler için ilk önceliklerden biridir.

Güvenli iletişim de büyüktür. Örneğin 11 Eylül korsanları, anonim Hotmail ve Yahoo! Kinko'daki ve bir halk kütüphanesindeki bilgisayarlardan hesaplar. Mesajlar da kodlanmıştır. Saldırılardan üç hafta önce Mohamed Atta'nın kodlu bir e-posta mesajı aldığı bildiriliyor: "Sömestr üç hafta sonra başlıyor. Hukuk fakültesi, şehir planlama fakültesi, ceza fakültesi fakültelerindeki çalışmalar için 19 onay aldık. sanat ve mühendislik fakültesi." Fakülteler dört hedefe (ikiz kuleler, Pentagon ve Capitol) atıfta bulundu.

Yöntemlerin listesi uzayıp gidiyor ve dünyadaki organize suçlarda kullanılan yöntemlere çok benziyor .

eleştiri

- "[İstikrar, yeniden yapılanma ve COIN operasyonlarında], etkinin en önemli hedefleri düşman komutanları değil, işbirliği misyonun başarısı için hayati önem taşıyan hem yerel hem de uluslararası bireyler ve gruplardır. Verilen, ortak ve Ordu IO doktrin yayınları bu hedefleri göz ardı etmeyin – PSYOP ve karşı propaganda, onları etkilemek için tasarlanabilir.Ancak, en doğrudan yerel ve uluslararası izleyicileri etkilemeyi amaçlayan faaliyetlerin – kamu işleri, sivil ilişkiler, CMO'lar ve kamu diplomasisine savunma desteği gibi işlevler olması dikkate değerdir. - IO doktrininde sadece 'ilgili faaliyetler' olarak ele alınır, eğer bunlardan hiç bahsedilirse"

- "ISAF'ın operasyonlara yaklaşımında köklü bir kültür değişikliği olmalı. StratCom ayrı bir Operasyon Hattı değil, politika geliştirmenin, planlama süreçlerinin ve operasyonların yürütülmesinin ayrılmaz ve tamamen yerleşik bir parçası olmalıdır. StratCom'u analiz etme ve maksimize etme etkiler, manevra planlarının formülasyonunda ve operasyonların yürütülmesinde merkezi olmalıdır.Bu paradigma değişimini etkilemek için ISAF Karargahı tüm stratCom paydaşlarını senkronize etmelidir.Bu kültür değişikliğinde örtük olarak, modern stratejik iletişimin aşağıdakilerle ilgili olduğunun açık bir şekilde kabul edilmesidir. Hedef kitlelere mesajları en etkili şekilde iletmek için sistemlerimizi ve kaynaklarımızı tasarladığımız bir monolog değil, güvenilir bir diyalog Bu artık nüfus merkezli bir kampanyadır ve Afgan halkının konuşmanın bir parçası olmasını sağlamak için hiçbir çabadan kaçınılmamalıdır. İzleyicilerden alınan mesajların alınması, anlaşılması ve davranışların değiştirilmesi etkili bir yöntem olabilir. gerçek bir güven ve itibar kazanmaktır. Bu, nüfusun ISAF mesajlarını kabul etme ve sonuç olarak davranışlarını değiştirme olasılığını artıracaktır."

Ayrıca bakınız

- Beşinci Boyut Operasyonları

- radikalleşme

- siber yazılım

- elektronik savaş

- kara propaganda

- Siber savaş

- iletişim güvenliği

- Komuta ve kontrol savaşı

- dezenformasyon

- Tarihsel revizyonizm

- Bekçi (politika)

- endüstriyel casusluk

- Düzensiz Savaş

- iSavaş

- Ağ merkezli savaş

- siyasi savaş

- Psikolojik savaş

- Halkla ilişkiler (askeri)

- Bilgi İşlemleri Yol Haritası

- Meksika Uyuşturucu Savaşında Propaganda

- Dünya Siyaseti Enstitüsü

- Bolivarcı propaganda

Referanslar

bibliyografya

- Denning, Dorothy E. (18 Ağustos 2005). Bilgi İşlemleri ve Terörizm . Savunma Teknik Bilgi Merkezi .

Dış bağlantılar

- Bilgi İşlemleri Yol Haritası (DOD 2003)

- Bilgi İşlemleri (JP 3-13 2006)

- Operasyon Güvenliği (JP 3-13.3)

- Askeri Aldatma (JP 3-134)

- PSYOPS için Ortak Doktrin (JP 3-53 2003)

- Halkla İlişkiler için Ortak Doktrin (JP 3-61 2005)

- Terörist Ağların İstikrarsızlaştırılması: Terörizme Karşı Küresel Savaşta Bilgi Akışlarının Bozulması ve Manipüle Edilmesi , Yale Bilgi Toplumu Projesi Konferans Belgesi (2005).

- Dördüncü Nesil Savaşta Simetri Arayışı: Fikirler Savaşında Bilgi Operasyonları , Bantle - Ulusal Güvenlik ve Terörle Mücadele Enstitüsü (INSCT) Sempozyumuna Sunum (PDF slaytları), Syracuse Üniversitesi (2006).

- KA Taipale , Enformasyon Cephesinde Simetri Aramak : İnternette Küresel Cihadla Yüzleşmek , 16 Ulusal Strateji F. Rev. 14 (Yaz 2007).

- WoT hakkında Beyaz Saray SSS

- CIA ve WoT

- WoT için ABD Ulusal Askeri Stratejik Planı