YARIÇAP - RADIUS

| İnternet protokol paketi |

|---|

| Uygulama katmanı |

| Taşıma katmanı |

| İnternet katmanı |

| Bağlantı katmanı |

Uzaktan Kimlik Doğrulama Çevirmeli Kullanıcı Hizmeti ( RADIUS ), bir ağ hizmetine bağlanan ve kullanan kullanıcılar için merkezi kimlik doğrulama, yetkilendirme ve hesap ( AAA ) yönetimi sağlayan bir ağ protokolüdür . RADIUS, 1991 yılında Livingston Enterprises tarafından bir erişim sunucusu kimlik doğrulama ve muhasebe protokolü olarak geliştirilmiştir. Daha sonra IEEE 802 ve IETF standartlarına getirilmiştir.

RADIUS, uygulama katmanında çalışan ve TCP veya UDP kullanabilen bir istemci/sunucu protokolüdür . Bir ağa erişimi kontrol eden ağ erişim sunucuları genellikle RADIUS sunucusuyla iletişim kuran bir RADIUS istemci bileşeni içerir. RADIUS, genellikle 802.1X kimlik doğrulaması için tercih edilen arka uçtur . RADIUS sunucusu genellikle UNIX veya Microsoft Windows üzerinde çalışan bir arka plan işlemidir .

Protokol bileşenleri

RADIUS, ağ erişimini yöneten bir AAA (kimlik doğrulama, yetkilendirme ve hesap oluşturma) protokolüdür. RADIUS , tam AAA sürecini yönetmek için iki tür paket kullanır : Kimlik doğrulama ve yetkilendirmeyi yöneten Erişim İsteği; ve muhasebeyi yöneten Muhasebe-Talebi. Kimlik doğrulama ve yetkilendirme , RFC 2865'te, muhasebe ise RFC 2866'da tanımlanır.

Kimlik doğrulama ve yetkilendirme

Kullanıcı veya makine , erişim kimlik bilgilerini kullanarak belirli bir ağ kaynağına erişim elde etmek için Ağ Erişim Sunucusuna (NAS) bir istek gönderir . Kimlik bilgileri, bağlantı katmanı protokolü aracılığıyla NAS cihazına iletilir; örneğin, birçok çevirmeli bağlantı veya DSL sağlayıcısı durumunda Noktadan Noktaya Protokol (PPP) veya bir HTTPS güvenli web formunda yayınlanır.

Buna karşılık NAS , RADIUS sunucusuna RADIUS protokolü aracılığıyla erişim izni vermek için yetki isteyen bir RADIUS Erişim İsteği mesajı gönderir .

Bu istek, genellikle kullanıcı tarafından sağlanan kullanıcı adı ve parola veya güvenlik sertifikası biçimindeki erişim kimlik bilgilerini içerir . Ek olarak, istek, ağ adresi veya telefon numarası gibi NAS'ın kullanıcı hakkında bildiği diğer bilgileri ve kullanıcının NAS'a fiziksel bağlantı noktasıyla ilgili bilgileri içerebilir .

RADIUS sunucusu, PAP , CHAP veya EAP gibi kimlik doğrulama şemalarını kullanarak bilgilerin doğru olup olmadığını kontrol eder . Kullanıcının kimlik kanıtı, isteğe bağlı olarak, kullanıcının ağ adresi veya telefon numarası, hesap durumu ve belirli ağ hizmeti erişim ayrıcalıkları gibi istekle ilgili diğer bilgilerle birlikte doğrulanır. Geçmişte, RADIUS sunucuları, kullanıcının bilgilerini yerel olarak depolanmış düz dosya veritabanıyla karşılaştırırdı. Modern RADIUS sunucuları bunu yapabilir veya kullanıcının kimlik bilgilerini doğrulamak için genellikle SQL , Kerberos , LDAP veya Active Directory sunucuları gibi harici kaynaklara başvurabilir .

RADIUS sunucusu daha sonra NAS'a üç yanıttan birini döndürür: 1) Erişim Reddetme, 2) Erişim Sorgulama veya 3) Erişim Kabul Etme.

- Erişim Reddet

- Kullanıcının, istenen tüm ağ kaynaklarına erişimi koşulsuz olarak reddedilir. Sebepler, kimlik kanıtının sağlanamaması veya bilinmeyen veya etkin olmayan bir kullanıcı hesabını içerebilir.

- Erişim Görevi

- Kullanıcıdan ikincil parola, PIN, belirteç veya kart gibi ek bilgiler ister. Erişim Mücadelesi ayrıca, erişim kimlik bilgilerinin NAS'tan gizleneceği şekilde kullanıcı makinesi ile Radius Sunucusu arasında güvenli bir tünelin oluşturulduğu daha karmaşık kimlik doğrulama diyaloglarında da kullanılır.

- Erişim Kabul Et

- Kullanıcıya erişim izni verilir. Kullanıcının kimliği doğrulandıktan sonra, RADIUS sunucusu genellikle kullanıcının istenen ağ hizmetini kullanma yetkisinin olup olmadığını kontrol eder. Belirli bir kullanıcının bir şirketin kablosuz ağını kullanmasına izin verilebilir, ancak örneğin VPN hizmetini kullanamaz. Yine, bu bilgiler RADIUS sunucusunda yerel olarak saklanabilir veya LDAP veya Active Directory gibi harici bir kaynakta aranabilir.

Bu üç RADIUS yanıtının her biri, reddetme nedeni, sorgulama istemi veya kabul için bir karşılama mesajı verebilen bir Yanıt Mesajı özniteliği içerebilir. Nitelikteki metin, bir dönüş web sayfasında kullanıcıya iletilebilir.

Yetkilendirme nitelikleri , verilecek erişim koşullarını şart koşan NAS'a iletilir. Örneğin, aşağıdaki yetkilendirme öznitelikleri bir Erişim-Kabul Etme'ye dahil edilebilir:

- Kullanıcıya atanacak belirli IP adresi

- Kullanıcının IP adresinin seçilmesi gereken adres havuzu

- Kullanıcının bağlı kalabileceği maksimum süre

- Bir erişim listesi, öncelik sırası veya bir kullanıcının erişimiyle ilgili diğer kısıtlamalar

- L2TP parametreleri

- VLAN parametreleri

- Hizmet Kalitesi (QoS) parametreleri

Bir istemci RADIUS kullanacak şekilde yapılandırıldığında, istemcinin herhangi bir kullanıcısı istemciye kimlik doğrulama bilgilerini sunar. Bu, kullanıcının kullanıcı adını ve parolasını girmesinin beklendiği özelleştirilebilir bir oturum açma istemiyle olabilir. Alternatif olarak, kullanıcı, bu bilgiyi taşıyan kimlik doğrulama paketlerine sahip Noktadan Noktaya Protokolü (PPP) gibi bir bağlantı çerçeveleme protokolü kullanabilir.

İstemci bu tür bilgileri edindikten sonra, RADIUS kullanarak kimlik doğrulamayı seçebilir. Bunu yapmak için istemci, kullanıcı adı, kullanıcının parolası, istemci kimliği ve kullanıcının eriştiği bağlantı noktası kimliği gibi Nitelikleri içeren bir "Erişim İsteği" oluşturur. Bir parola mevcut olduğunda, RSA Message Digest Algoritması MD5'e dayalı bir yöntem kullanılarak gizlenir.

Muhasebe

Muhasebe, RFC 2866'da açıklanmıştır.

NAS tarafından kullanıcıya ağ erişimi verildiğinde, NAS tarafından RADIUS sunucusuna bir Hesap Oluşturma Başlatma ("start" değerine sahip bir Hesap Durum Türü özniteliği içeren bir RADIUS Hesap Oluşturma İsteği paketi) gönderilir. kullanıcının ağ erişimi. "Başlangıç" kayıtları tipik olarak kullanıcının kimliğini, ağ adresini, bağlantı noktasını ve benzersiz bir oturum tanımlayıcısını içerir.

Periyodik olarak, Geçici Güncelleme kayıtları ("ara-güncelleme" değerine sahip bir Acct-Status-Type özniteliği içeren bir RADIUS Accounting Request paketi) aktif bir oturumun durumu hakkında güncellemek için NAS tarafından RADIUS sunucusuna gönderilebilir. "Ara" kayıtlar tipik olarak mevcut oturum süresini ve mevcut veri kullanımına ilişkin bilgileri iletir.

Son olarak, kullanıcının ağ erişimi kapatıldığında, NAS , RADIUS sunucusuna son bir Hesaplama Durdurma kaydı ("dur" değerine sahip bir Hesap Durum Türü özniteliği içeren bir RADIUS Hesap Oluşturma İsteği paketi) verir ve son kullanım hakkında bilgi sağlar. zaman, aktarılan paketler, aktarılan veriler, bağlantının kesilme nedeni ve kullanıcının ağ erişimiyle ilgili diğer bilgiler açısından.

Tipik olarak, istemci, bazı yeniden deneme aralıklarını kullanarak bir Hesap Yanıtı onayı alana kadar Hesaplama İsteği paketleri gönderir.

Bu verilerin birincil amacı, kullanıcının buna göre faturalandırılabilmesidir ; veriler ayrıca istatistiksel amaçlar ve genel ağ izleme için yaygın olarak kullanılır .

Roaming

RADIUS , aşağıdakiler dahil olmak üzere, ISP'ler arasında dolaşımı kolaylaştırmak için yaygın olarak kullanılır :

- Birçok genel ağda kullanılabilen tek bir küresel kimlik bilgileri seti sağlayan şirketler;

- Bağımsız, ancak işbirliği, böyle olduğu gibi, kendi kurumu tarafından doğrulanacak olan birinden diğerine bir ziyaretçiyi izin kendi kullanıcılara kendi kimlik bilgilerini veren kurumlar eduroam .

RADIUS , RADIUS sunucusunun işleme için AAA isteklerini nereye iletmesi gerektiğini belirleyen realms kullanımıyla bunu kolaylaştırır .

krallıklar

Bir bölge genellikle bir kullanıcının kullanıcı adına eklenir ve bir e-posta adresi etki alanı adına benzeyen bir '@' işaretiyle sınırlandırılır. Bu, bölge için postfix notasyonu olarak bilinir . Diğer bir yaygın kullanım, alanı kullanıcı adına eklemeyi ve sınırlayıcı olarak '\' kullanmayı içeren önek gösterimidir. Modern RADIUS sunucuları, pratikte genellikle '@' ve '\' kullanılmasına rağmen, herhangi bir karakterin bölge sınırlayıcı olarak kullanılmasına izin verir.

Bölgeler ayrıca karmaşık dolaşım senaryolarına izin vermek için hem önek hem de sonek notasyonu kullanılarak birleştirilebilir; örneğin, bazıdomain.com\kullanıcıadı@anotherdomain.com, iki alana sahip geçerli bir kullanıcı adı olabilir.

Bölgeler genellikle etki alanlarına benzese de, krallıkların aslında keyfi metinler olduğunu ve gerçek etki alanı adları içermesi gerekmediğini belirtmek önemlidir. Bölge biçimleri, 'user@realm' biçiminde bir Ağ Erişim Tanımlayıcısı (NAI) tanımlayan RFC 4282'de standartlaştırılmıştır. Bu belirtimde, 'bölge' bölümünün bir alan adı olması gerekir. Ancak, bu uygulama her zaman takip edilmez. RFC 7542, Mayıs 2015'te RFC 4282'nin yerini almıştır.

Proxy işlemleri

Bir RADIUS sunucusu, bir bölge içeren bir kullanıcı adı için bir AAA isteği aldığında, sunucu, yapılandırılmış bir bölge tablosuna başvuracaktır. Bölge biliniyorsa, sunucu isteği o etki alanı için yapılandırılmış ana sunucuya proxy yapacaktır . Bölgenin istekten kaldırılması ("sıyırma") ile ilgili proxy sunucusunun davranışı, çoğu sunucuda yapılandırmaya bağlıdır. Ek olarak, proxy sunucusu, zaman içinde yeniden proxy yapıldığında AAA istekleri eklemek, kaldırmak veya yeniden yazmak için yapılandırılabilir.

RADIUS'ta Proxy Zincirleme mümkündür ve kimlik doğrulama/yetkilendirme ve muhasebe paketleri genellikle bir NAS Aygıtı ile bir Ev sunucusu arasında bir dizi proxy aracılığıyla yönlendirilir. Proxy zincirlerini kullanmanın bazı avantajları arasında ölçeklenebilirlik iyileştirmeleri, politika uygulamaları ve yetenek ayarlamaları yer alır. Ancak dolaşım senaryolarında NAS, Proxy'ler ve Ev Sunucusu tipik olarak farklı yönetim birimleri tarafından yönetilebilir. Dolayısıyla, bu tür etki alanları arası uygulamalarda proxy'ler arasındaki güven faktörü daha fazla önem kazanmaktadır. Ayrıca, RADIUS'ta uçtan uca güvenliğin olmaması, ilgili Proxy'ler arasındaki güvenin kritikliğine katkıda bulunur. Proxy Zincirleri, RFC 2607'de açıklanmıştır .

Güvenlik

RADIUS ile dolaşım, kullanıcıları çeşitli güvenlik ve gizlilik endişelerine maruz bırakır. Daha genel olarak, bazı roaming iş ortakları, kullanıcıların kimlik bilgilerinin internet üzerinden proxy gönderilirken ele geçirilmemesini sağlamak için RADIUS sunucuları arasında güvenli bir tünel oluşturur. RADIUS'ta yerleşik MD5 karması güvenli olmadığı için bu bir endişe kaynağıdır.

paket yapısı

RADIUS, 1812 ve 1813 numaralı bağlantı noktalarında UDP/IP üzerinden taşınır .

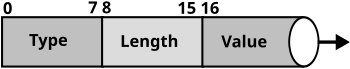

RADIUS paket veri formatı sağda gösterilir. Alanlar, kod, tanımlayıcı, uzunluk, doğrulayıcı ve niteliklerden başlayarak soldan sağa iletilir.

Atanan RADIUS Kodları (ondalık) aşağıdakileri içerir:

| kod | Atama |

|---|---|

| 1 | Erişim-Talep |

| 2 | Erişim-Kabul |

| 3 | Erişim-Reddet |

| 4 | Muhasebe-Talep |

| 5 | Muhasebe-Yanıt |

| 11 | Erişim-Zorluk |

| 12 | Durum Sunucusu (deneysel) |

| 13 | Durum-İstemci (deneysel) |

| 40 | Bağlantıyı Kes-Talebi |

| 41 | Bağlantıyı kes-ACK |

| 42 | Bağlantıyı kes-NAK |

| 43 | CoA-Talebi |

| 44 | CoA-ACK |

| 45 | CoA-NAK |

| 255 | Rezerve |

Tanımlayıcı alanı, istek ve yanıtların eşleşmesine yardımcı olur.

Uzunluk alanı, Kod, Tanımlayıcı, Uzunluk, Kimlik Doğrulayıcı ve isteğe bağlı Nitelik alanları dahil olmak üzere tüm RADIUS paketinin uzunluğunu belirtir.

Kimlik Doğrulayıcı, RADIUS sunucusundan gelen yanıtın kimliğini doğrulamak için kullanılır ve parolaların şifrelenmesinde kullanılır; uzunluğu 16 bayttır.

Özellik değeri çiftleri

RADIUS Öznitelik Değer Çiftleri (AVP), kimlik doğrulama, yetkilendirme ve muhasebe işlemleri için hem istekte hem de yanıtta veri taşır. AVP'lerin sonunu belirlemek için yarıçap paketinin uzunluğu kullanılır.

| AVP türü | Atama |

|---|---|

| 1 | Kullanıcı adı |

| 2 | Kullanıcı şifresi |

| 3 | BÖLÜM -Şifre |

| 4 | NAS-IP-Adresi |

| 5 | NAS-Port |

| 6 | Servis tipi |

| 7 | Çerçeveli Protokol |

| 8 | Çerçeveli-IP-Adresi |

| 9 | Çerçeveli-IP-Ağ Maskesi |

| 10 | Çerçeveli Yönlendirme |

| 11 | Filtre Kimliği |

| 12 | Çerçeveli-MTU |

| 13 | Çerçeveli-Sıkıştırma |

| 14 | Giriş-IP-Host |

| 15 | Giriş-Hizmet |

| 16 | Giriş-TCP-Port |

| 18 | Cevap-Mesaj |

| 19 | Geri arama numarası |

| 20 | Geri Arama Kimliği |

| 22 | Çerçeveli-Rota |

| 23 | Çerçeveli-IPX-Ağı |

| 24 | Durum |

| 25 | Sınıf |

| 26 | Satıcıya Özel |

| 27 | Oturum zaman aşımına uğradı |

| 28 | Boşta-Zaman Aşımı |

| 29 | Fesih-Eylem |

| 30 | Aranan İstasyon Kimliği |

| 31 | Arayan-İstasyon-Kimliği |

| 32 | NAS-Tanımlayıcısı |

| 33 | Vekil-Devlet |

| 34 | Giriş-LAT-Hizmet |

| 35 | Giriş-LAT-Düğümü |

| 36 | Giriş-LAT-Grubu |

| 37 | Çerçeveli-AppleTalk-Link |

| 38 | Çerçeveli-AppleTalk-Ağ |

| 39 | Çerçeveli-AppleTalk-Zone |

| 40 | Hesap-Durum-Türü |

| 41 | Hesap-Gecikme-Zaman |

| 42 | Hesap-Giriş-Octetler |

| 43 | Hesap-Çıktı-Octetler |

| 44 | Hesap-Oturum-Kimliği |

| 45 | Hesap-Otantik |

| 46 | Hesap-Oturum-Zaman |

| 47 | Hesap-Giriş-Paketleri |

| 48 | Hesap-Çıktı-Paketler |

| 49 | Hesap-Sonlandır-Neden |

| 50 | Hesap-Çoklu Oturum-Kimliği |

| 51 | Hesap-Bağlantı-Sayım |

| 52 | Hesap-Giriş-Gigawords |

| 53 | Hesap-Çıktı-Gigawords |

| 55 | Olay-Zaman Damgası |

| 56 | Çıkış-VLANID |

| 57 | Giriş Filtreleri |

| 58 | Çıkış-VLAN-Adı |

| 59 | Kullanıcı-Öncelik-Tablosu |

| 60 | BÖLÜM - Meydan Okuma |

| 61 | NAS-Port-Tipi |

| 62 | Bağlantı Noktası Sınırı |

| 63 | Giriş-LAT-Port |

| 64 | Tünel Tipi |

| 65 | Tünel-Orta Tip |

| 66 | Tünel-İstemci-Uç Nokta |

| 67 | Tünel-Sunucu-Uç Nokta |

| 68 | Acct-Tünel-Bağlantı |

| 69 | Tünel-Şifre |

| 70 | ARAP-Şifre |

| 71 | ARAP-Özellikler |

| 72 | ARAP-Bölge-Erişim |

| 73 | ARAP-Güvenlik |

| 74 | ARAP-Güvenlik-Veri |

| 75 | Şifre-Yeniden Dene |

| 76 | Çabuk |

| 77 | Bağlantı-Bilgi |

| 78 | Yapılandırma Simgesi |

| 79 | EAP-Mesajı |

| 80 | Mesaj-Authenticator |

| 81 | Tünel-Özel-Grup-Kimliği |

| 82 | Tünel-Atama-Kimliği |

| 83 | Tünel-Tercih |

| 84 | ARAP-Meydan Okuma-Yanıt |

| 85 | Hesap-Ara-Aralık |

| 86 | Hesap-Tünel-Paketler-Kayıp |

| 87 | NAS-Port-Kimliği |

| 88 | Çerçeveli-Havuz |

| 89 | CUI |

| 90 | Tünel-Client-Auth-ID |

| 91 | Tünel-Sunucu-Auth-ID |

| 92 | NAS-Filtre-Kuralı |

| 94 | Kaynak-Hat-Bilgisi |

| 95 | NAS-IPv6-Adresi |

| 96 | Çerçeveli-Arayüz-Kimliği |

| 97 | Çerçeveli-IPv6-Önek |

| 98 | Giriş-IPv6-Ana Bilgisayar |

| 99 | Çerçeveli-IPv6-Rota |

| 100 | Çerçeveli-IPv6-Havuz |

| 101 | Hata-Neden Özelliği |

| 102 | EAP-Anahtar-Adı |

| 103 | Özet-Yanıt |

| 104 | Özet-Alem |

| 105 | Özet-Nonce |

| 106 | Özet-Yanıt-Auth |

| 107 | Digest-Nextnonce |

| 108 | Özet-Yöntemi |

| 109 | Özet-URI |

| 110 | Digest-Qop |

| 111 | Özet-Algoritma |

| 112 | Özet-Varlık-Gövde-Hash |

| 113 | Özet-CNonce |

| 114 | Özet-Nonce-Count |

| 115 | Özet-Kullanıcı Adı |

| 116 | Özet-Opak |

| 117 | Özet-Auth-Param |

| 118 | Digest-AKA-Auts |

| 119 | Özet-Etki Alanı |

| 120 | Özet-Batık |

| 121 | Özet-HA1 |

| 122 | SIP-AOR |

| 123 | Temsilci-IPv6-Önek |

| 124 | MIP6-Özellik-Vektör |

| 125 | MIP6-Ana Bağlantı-Önek |

| 126 | Operatör ismi |

| 127 | Konum bilgisi |

| 128 | Konum verileri |

| 129 | Temel-Konum-Politika-Kurallar |

| 130 | Genişletilmiş-Konum-Politika-Kuralları |

| 131 | Konum Özelliği |

| 132 | İstenen-Konum-Bilgi |

| 133 | Çerçeveli-Yönetim-Protokol |

| 134 | Yönetim-Taşıma-Koruma |

| 135 | Yönetim-Politika-Kimliği |

| 136 | Yönetim-Ayrıcalık-Seviyesi |

| 137 | PKM-SS-Sertifika |

| 138 | PKM-CA-Sertifika |

| 139 | PKM-Yapılandırma-Ayarları |

| 140 | PKM-Cryptosuite-Listesi |

| 141 | PKM-SAID |

| 142 | PKM-SA-Tanımlayıcı |

| 143 | PKM-Auth-Anahtarı |

| 144 | DS-Lite-Tünel-Adı |

| 145 | Mobil Düğüm Tanımlayıcı |

| 146 | Servis Seçimi |

| 147 | PMIP6-Ev-LMA-IPv6-Adresi |

| 148 | PMIP6-Ziyaret Edilen-LMA-IPv6-Adresi |

| 149 | PMIP6-Ev-LMA-IPv4-Adresi |

| 150 | PMIP6-Ziyaret Edilen-LMA-IPv4-Adresi |

| 151 | PMIP6-Ana Sayfa-HN-Önek |

| 152 | PMIP6-Ziyaret Edilen-HN-Öneki |

| 153 | PMIP6-Ev-Arayüz-Kimliği |

| 154 | PMIP6-Ziyaret Edilen-Arayüz-Kimliği |

| 155 | PMIP6-Ev-IPv4-HoA |

| 156 | PMIP6-Ziyaret Edilen-IPv4-HoA |

| 157 | PMIP6-Ev-DHCP4-Sunucu-Adresi |

| 158 | PMIP6-Ziyaret Edilen-DHCP4-Sunucu-Adresi |

| 159 | PMIP6-Ev-DHCP6-Sunucu-Adresi |

| 160 | PMIP6-Ziyaret Edilen-DHCP6-Sunucu-Adresi |

| 161 | PMIP6-Ev-IPv4-Ağ Geçidi |

| 162 | PMIP6-Ziyaret Edilen-IPv4-Ağ Geçidi |

| 163 | EAP-Alt Katman |

| 164 | GSS-Alıcı-Hizmet-Adı |

| 165 | GSS-Alıcı-Ana Bilgisayar-Adı |

| 166 | GSS-Alıcı-Hizmet-Özellikleri |

| 167 | GSS-Alıcı-Bölge-Adı |

| 168 | Çerçeveli-IPv6-Adresi |

| 169 | DNS-Sunucu-IPv6-Adresi |

| 170 | Rota-IPv6-Bilgi |

| 171 | Yetkilendirilmiş-IPv6-Önek-Havuz |

| 172 | Durum Bilgili-IPv6-Adres-Havuz |

| 173 | IPv6-6-Yapılandırma |

| 174 | İzin Verilen-Aranan-İstasyon-Kimliği |

| 175 | EAP-Eş Kimliği |

| 176 | EAP-Sunucu Kimliği |

| 177 | Mobilite-Alan-Kimliği |

| 178 | Preauth-Zaman Aşımı |

| 179 | Ağ-Kimliği-Adı |

| 180 | EAPoL-Duyuru |

| 181 | WLAN-HESSID |

| 182 | WLAN-Yer-Bilgi |

| 183 | WLAN-Mekan-Dil |

| 184 | WLAN-Yer-Adı |

| 185 | WLAN-Neden-Kodu |

| 186 | WLAN-İkili-Şifre |

| 187 | WLAN-Grubu-Şifre |

| 188 | WLAN-AKM-Süit |

| 189 | WLAN-Grubu-Yönetimi-Şifre |

| 190 | WLAN-RF-Bandı |

Satıcıya özel nitelikler

RADIUS genişletilebilir; RADIUS donanım ve yazılımının birçok satıcısı, Satıcıya Özel Nitelikler (VSA) kullanarak kendi varyantlarını uygular. Microsoft, VSA'larından bazılarını yayımladı. Diğer birçok şirketin VSA tanımları tescilli ve/veya geçici olarak kalır, yine de birçok VSA sözlüğü, örneğin FreeRADIUS gibi açık kaynaklı RADIUS uygulamalarının kaynak kodunu indirerek bulunabilir .

Güvenlik

RADIUS protokolü, paylaşılan bir sır ve MD5 karma algoritması kullanarak karmaşık parolaları iletir . Bu özel uygulama, kullanıcının kimlik bilgilerinin yalnızca zayıf bir şekilde korunmasını sağladığından, NAS cihazı ile RADIUS sunucusu arasındaki RADIUS trafiğini daha fazla korumak için IPsec tünelleri veya fiziksel olarak güvenli veri merkezi ağları gibi ek koruma kullanılmalıdır. Ek olarak, kullanıcının güvenlik kimlik bilgileri RADIUS tarafından korunan tek kısımdır, ancak tünel grubu kimlikleri veya RADIUS üzerinden geçirilen VLAN üyelikleri gibi kullanıcıya özel diğer öznitelikler hassas (saldırgana yardımcı olur) veya özel (saldırgana yardımcı olmak için yeterli) olarak kabul edilebilir. bireysel müşteri) bilgilerini de içerir. RadSec protokol iddiaları yukarıda belirtilen güvenlik sorunları çözmek için.

Tarih

Daha çevirmeli müşteriler kullanıldığı şekliyle NSFNET bir teklif isteği tarafından gönderilen Merit Ağı onların çeşitli özel kimlik doğrulama, yetkilendirme ve muhasebe sistemlerini birleştirmek için 1991 yılında. İlk yanıt verenler arasında Livingston Enterprises vardı ve bir toplantıdan sonra RADIUS'un erken bir versiyonu yazıldı. Erken RADIUS sunucusu bir UNIX işletim sistemine kurulmuştu . Livingston Enterprises, Lucent tarafından satın alındı ve Merit ile birlikte bir protokol olarak RADIUS'un endüstri tarafından kabul görmesi için adımlar atıldı. Her iki şirket de ücretsiz olarak bir RADIUS sunucusu teklif etti. RADIUS 1997 yılında RFC 2058 ve RFC 2059 olarak yayınlanmıştır, güncel sürümleri RFC 2865 ve RFC 2866'dır.

Orijinal RADIUS standardı, RADIUS'un durumsuz olduğunu ve Kullanıcı Datagram Protokolü (UDP) üzerinden çalışması gerektiğini belirtti . Kimlik doğrulama için, RADIUS'un Noktadan Noktaya Protokolü üzerinden Parola Kimlik Doğrulama Protokolünü (PAP) ve Challenge-Handshake Kimlik Doğrulama Protokolünü (CHAP) desteklemesi öngörülmüştür . Parolalar , paketin MD5 karma değeri ve paylaşılan bir sır alınarak ve ardından bu karma parolayla XORing yapılarak gizlenir. Orijinal RADIUS ayrıca, satıcıların kendi çiftlerini yapılandırma olanağıyla birlikte 50'den fazla öznitelik-değer çifti sağladı.

Uçtan uca şifreleme yerine atlamadan atlama güvenlik modelinin seçimi, birkaç proxy RADIUS sunucusu kullanılıyorsa, her sunucunun bir istekteki tüm verileri incelemesi, mantık yürütmesi ve iletmesi gerektiği anlamına geliyordu. Bu, her atlamada parolalar ve sertifikalar gibi verileri ortaya çıkarır. RADIUS sunucuları, bir yetki verildikten sonra kaynaklara erişimi durdurma yeteneğine de sahip değildi. RFC 3576 ve halefi RFC 5176 gibi sonraki standartlar, RADIUS sunucularının bir kullanıcı yetkisini dinamik olarak değiştirmesine veya bir kullanıcının bağlantısını tamamen kesmesine izin verdi.

Artık birkaç ticari ve açık kaynaklı RADIUS sunucusu var. Özellikler değişebilir, ancak çoğu metin dosyalarında, LDAP sunucularında, çeşitli veritabanlarında vb. kullanıcıları arayabilir. Muhasebe kayıtları metin dosyalarına, çeşitli veritabanlarına yazılabilir, harici sunuculara iletilebilir, vb. SNMP genellikle uzaktan izleme için kullanılır ve bir RADIUS sunucusunun canlı tutma denetimi. RADIUS proxy sunucuları , merkezi yönetim için kullanılır ve güvenlik nedenleriyle veya satıcı lehçeleri arasında dönüştürme için anında RADIUS paketlerini yeniden yazabilir.

Çapı protokol RADIUS için yedek olarak düşünülmüştü. Her ikisi de Kimlik Doğrulama, Yetkilendirme ve Muhasebe (AAA) protokolleri olsa da, o zamandan beri iki protokolün kullanım durumları birbirinden ayrıldı. Çap, büyük ölçüde 3G alanında kullanılır. RADIUS başka bir yerde kullanılır. Diameter'ın RADIUS'u değiştirmesinin önündeki en büyük engellerden biri, switch'lerin ve Erişim Noktalarının tipik olarak RADIUS'u uygulaması, ancak Diameter'i uygulamamasıdır. Çap, SCTP veya TCP kullanırken RADIUS genellikle taşıma katmanı olarak UDP'yi kullanır . 2012 itibariyle RADIUS, güvenlik için TLS ile aktarım katmanı olarak TCP'yi de kullanabilir .

Standartlar belgeleri

RADIUS protokolü şu anda aşağıdaki IETF RFC belgelerinde tanımlanmıştır .

| RFC | Başlık | Yayınlanma tarihi | İlgili makale | İlgili RFC'ler | Notlar |

|---|---|---|---|---|---|

| RFC 2058 | Kullanıcı Hizmetinde Uzaktan Kimlik Doğrulama Araması (RADIUS) | Ocak 1997 | YARIÇAP | RFC 2138 tarafından geçersiz kılındı | |

| RFC 2059 | RADIUS Muhasebesi | Ocak 1997 | YARIÇAP | RFC 2139 tarafından geçersiz kılındı | |

| RFC 2138 | Kullanıcı Hizmetinde Uzaktan Kimlik Doğrulama Araması (RADIUS) | Nisan 1997 | YARIÇAP | RFC 2865 tarafından geçersiz kılındı | |

| RFC 2139 | RADIUS Muhasebesi | Nisan 1997 | YARIÇAP | RFC 2866 tarafından geçersiz kılındı | |

| RFC 2548 | Microsoft Satıcıya Özgü RADIUS Öznitelikleri | Mart 1999 | YARIÇAP | ||

| RFC 2607 | Dolaşımda Proxy Zincirleme ve Politika Uygulaması | Haziran 1999 | |||

| RFC 2618 | RADIUS Kimlik Doğrulama İstemcisi MIB | Yönetim bilgi tabanı | RFC 4668 tarafından geçersiz kılındı | ||

| RFC 2619 | RADIUS Kimlik Doğrulama Sunucusu MIB | Yönetim bilgi tabanı | RFC 4669 tarafından geçersiz kılındı | ||

| RFC 2620 | RADIUS Muhasebe İstemcisi MIB | Haziran 1999 | Yönetim bilgi tabanı | RFC 4670 tarafından geçersiz kılındı | |

| RFC 2621 | RADIUS Muhasebe Sunucusu MIB | Haziran 1999 | Yönetim bilgi tabanı | RFC 4671 tarafından geçersiz kılındı | |

| RFC 2809 | RADIUS Üzerinden L2TP Zorunlu Tünellemenin Uygulanması | Nisan 2000 | |||

| RFC 2865 | Kullanıcı Hizmetinde Uzaktan Kimlik Doğrulama Araması (RADIUS) | Haziran 2000 | YARIÇAP | RFC 2868, RFC 3575, RFC 5080 tarafından güncellendi | Bu standart, bir Ağ Erişim Sunucusu (NAS) ile paylaşılan bir RADIUS kimlik doğrulama sunucusu arasındaki RADIUS kimlik doğrulamasını ve yetkilendirmeyi açıklar. Bu protokol ayrıca yapılandırma bilgilerini RADIUS sunucusundan NAS'a taşımak için kullanılır. |

| RFC 2866 | RADIUS Muhasebesi | Haziran 2000 | YARIÇAP | Bu standart, muhasebe bilgilerinin NAS'tan paylaşılan bir RADIUS hesap sunucusuna nasıl taşındığını açıklar. | |

| RFC 2867 | Tünel Protokol Desteği için RADIUS Hesaplama Değişiklikleri | Haziran 2000 | YARIÇAP | Güncellemeler RFC 2866 | |

| RFC 2868 | Tünel Protokol Desteği için RADIUS Nitelikleri | Haziran 2000 | Güncellemeler RFC 2865 | ||

| RFC 2869 | RADIUS Uzantıları | Haziran 2000 | RFC 3579, RFC 5080 tarafından güncellendi | ||

| RFC 2882 | Ağ Erişim Sunucuları Gereksinimleri: Genişletilmiş RADIUS Uygulamaları | Temmuz 2000 | |||

| RFC 3162 | RADIUS ve IPv6 | Ağustos 2001 | |||

| RFC 3575 | RADIUS için IANA Hususları | Temmuz 2003 | |||

| RFC 3576 | RADIUS'a Dinamik Yetkilendirme Uzantıları | Temmuz 2003 | RFC 5176 tarafından geçersiz kılındı | ||

| RFC 3579 | EAP için RADIUS Desteği | Eylül 2003 | Genişletilebilir Kimlik Doğrulama Protokolü | Güncellemeler RFC 2869 | |

| RFC 3580 | IEEE 802.1X RADIUS Kullanım Yönergeleri | Eylül 2003 | 802.1X | ||

| RFC 4014 | DHCP Geçiş Aracısı Bilgi Seçeneği için RADIUS Öznitelikleri Alt Seçeneği | Şubat 2005 | |||

| RFC 4372 | Ücretli Kullanıcı Kimliği | Ocak 2006 | |||

| RFC 4590 | Özet Kimlik Doğrulaması için RADIUS Uzantısı | Temmuz 2006 | RFC 5090 tarafından geçersiz kılındı | ||

| RFC 4668 | IPv6 için RADIUS Kimlik Doğrulama İstemcisi MIB | Ağustos 2006 | Yönetim bilgi tabanı | ||

| RFC 4669 | IPv6 için RADIUS Kimlik Doğrulama Sunucusu MIB | Ağustos 2006 | Yönetim bilgi tabanı | ||

| RFC 4670 | IPv6 için RADIUS Muhasebe İstemcisi MIB | Ağustos 2006 | Yönetim bilgi tabanı | ||

| RFC 4671 | IPv6 için RADIUS Hesap Sunucusu MIB | Ağustos 2006 | Yönetim bilgi tabanı | ||

| RFC 4675 | Sanal LAN ve Öncelikli Destek için RADIUS Nitelikleri | Eylül 2006 | |||

| RFC 4679 | DSL Forumu Satıcıya Özgü RADIUS Nitelikleri | Eylül 2006 | |||

| RFC 4818 | RADIUS Delegated-IPv6-Prefix Özelliği | Nisan 2007 | |||

| RFC 4849 | RADIUS Filtre Kuralı Özelliği | Nisan 2007 | |||

| RFC 5080 | Genel RADIUS Uygulama Sorunları ve Önerilen Düzeltmeler | Aralık 2007 | Güncellemeler RFC 3579 | ||

| RFC 5090 | Özet Kimlik Doğrulaması için RADIUS Uzantısı | Şubat 2008 | |||

| RFC5176 | RADIUS'a Dinamik Yetkilendirme Uzantıları | Ocak 2008 | |||

| RFC 5607 | NAS Yönetimi için RADIUS Yetkilendirmesi | Temmuz 2009 | |||

| RFC 5997 | RADIUS Protokolünde Durum Sunucusu Paketlerinin Kullanımı | Ağustos 2010 | Güncellemeler RFC 2866 | ||

| RFC 6158 | RADIUS Tasarım Yönergeleri | Mart 2011 | |||

| RFC 6218 | Anahtarlama Malzemesinin Teslimi için Cisco Satıcıya Özel RADIUS Nitelikleri | Nisan 2011 | |||

| RFC 6421 | Uzaktan Kimlik Doğrulama Çevirmeli Kullanıcı Hizmeti (RADIUS) için Kripto Çevikliği Gereksinimleri | Kasım 2011 | |||

| RFC 6613 | TCP üzerinden RADIUS | Mayıs 2012 | Deneysel | ||

| RFC 6614 | RADIUS için Aktarım Katmanı Güvenliği (TLS) Şifrelemesi | Mayıs 2012 | Deneysel | ||

| RFC 6911 | IPv6 Erişim Ağları için RADIUS Öznitelikleri | Nisan 2013 | Standartlar yolu | ||

| RFC 6929 | Uzaktan Kimlik Doğrulama Çevirmeli Kullanıcı Hizmeti (RADIUS) Protokol Uzantıları | Nisan 2013 | Güncellemeler RFC 2865, RFC 3575, RFC 6158 | ||

| RFC 7360 | RADIUS için Aktarım Katmanı olarak Datagram Aktarım Katmanı Güvenliği (DTLS) | Eylül 2014 | Deneysel | ||

| RFC 7585 | Ağ Erişim Tanımlayıcısına (NAI) Dayalı RADIUS/TLS ve RADIUS/DTLS için Dinamik Eş Keşfi | Ekim 2015 | Deneysel | ||

| RFC 8044 | RADIUS'taki Veri Türleri | Ocak 2017 | Güncellemeler: 2865, 3162, 4072, 6158, 6572, 7268 | ||

| RFC 8559 | RADIUS Protokolünde Dinamik Yetkilendirme Proxy'si | Nisan 2019 | Standartlar yolu |

Ayrıca bakınız

Referanslar

bibliyografya

- Hassel, Jonathan (2002). RADIUS - Özel Kaynaklara Kamu Erişimini Sağlama . O'Reilly & Associates. ISBN'si 0-596-00322-6. 2009-04-17 alındı .